La Seguridad

como punto de partida,

no como consecuencia

¿es realmente segura tu empresa?

FASE 1

Análisis de viabilidad que incluye la definición del alcance, inventario de activos, creación de registro de seguimiento, identificación de plazos, costes, dónde estamos y a dónde queremos llegar.

* Primer Informe ejecutivo

FASE 2

Planificación y definición de tareas a realizar y recursos necesarios para cumplir con el objetivo.

FASE 3

Planteamiento del entorno de trabajo, asignación de responsabilidades, ejecución y gestión de cambios.

FASE 4

Seguimiento y control de los hitos planificados, redacción de políticas, procedimientos e ITs, gestión de incidencias y redacción del informe final.

PLANIFICACIÓN | EJECUCIÓN | SUPERVISIÓN | MEJORA

CONSULTORÍA Y AUDITORÍA DE SEGURIDAD

Conseguir un “entorno 100% seguro” es prácticamente imposible, pero sí que podemos gestionar el cumplimento de unos mínimos que garanticen la disminución real de vuestros riesgos tecnológicos. Por ello, si se quiere aplicar contramedidas asociadas a los activos de la información que más le importa a la compañía, debemos PRIORIZAR acciones, evitando esfuerzos y gastos innecesarios, y lo que es más grave, medidas poco efectivas.

Se abordarán, por tanto, todas las fases del ciclo de vida de la información desde su recogida hasta su destrucción, vulnerabilidades de entornos locales, web, híbridos, vectores y tipos de ataque y medidas de contingencia ante posibles caídas de servicios.

El objetivo final principal será disminuir al máximo los riesgos actuales y generar un sistema integral de gestión de la seguridad de la información.

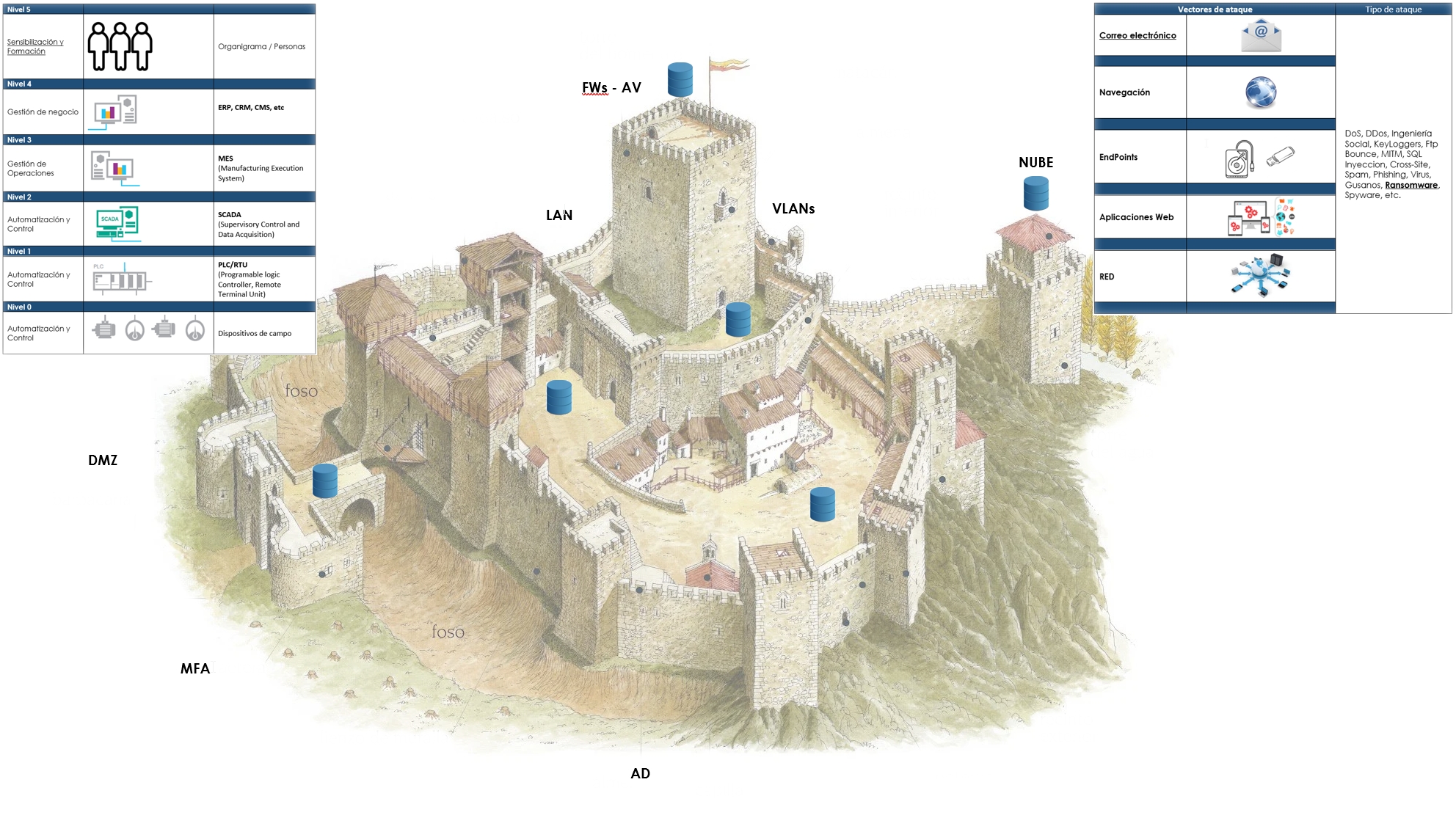

Actualmente, los sistemas industriales o de IT están cada vez más controlados digitalmente / online, lo que aumenta notablemente su exposición a ciberataques. Saber esto significa ser más proactivos en la respuesta a sus respectivas vulnerabilidades y ciberamenazas. La analogía del castillo – cebolla o Defense in Depth, nos permitirá mejorar la seguridad (*) y asegurar la continuidad de vuestra actividad.

(*) Legislación aplicable:

Ley 8/2011 de 28 de abril por la que se establecen medidas para la protección de las infraestructuras críticas

Real Decreto 704/2011 de 20 de mayo por el que se aprueba el Reglamento de protección de las infraestructuras críticas

Ley Orgánica 3/2018, de 5 de diciembre, de Protección de Datos Personales y garantía de los derechos digitales